Quel est le rôle de la cryptographie dans la sécurité du Web3 ?

Dans un paysage numérique en constante évolution, le Web3 s’est imposé comme un concept révolutionnaire, promettant une expérience Internet décentralisée et sécurisée. Avec l’évolution d’Internet, du Web 1.0 au Web 2.0, puis au Web3, le besoin de mesures de sécurité robustes devient de plus en plus crucial. Cette section explore l’ évolution du Web3 et souligne l’ importance de la sécurité dans ce nouveau paradigme.

L’évolution du Web3

Le Web3 représente la prochaine étape d’Internet, introduisant des technologies décentralisées qui autonomisent les individus et redéfinissent les interactions numériques traditionnelles. Il s’appuie sur les fondements du Web 1.0, axé sur les pages web statiques, et du Web 2.0, qui a introduit les sites web dynamiques et interactifs. Le Web3 va plus loin en exploitant la technologie blockchain, les réseaux décentralisés et les contrats intelligents pour permettre des interactions entre pairs et éliminer le recours aux intermédiaires.

Grâce au Web3, les individus acquièrent un plus grand contrôle sur leur vie numérique, notamment sur leur identité , leurs données et leurs actifs numériques . Cette évolution ouvre une nouvelle ère de souveraineté numérique, où les individus peuvent participer aux écosystèmes numériques avec une confiance et une sécurité accrues.

Pour connaître les ères distinctes du développement du web mondial avant l’ère du Web3, consultez notre article sur Web1 vs. Web2 vs. Web3 : Comprendre l’Évolution d’Internet

L’importance de la sécurité dans le Web3

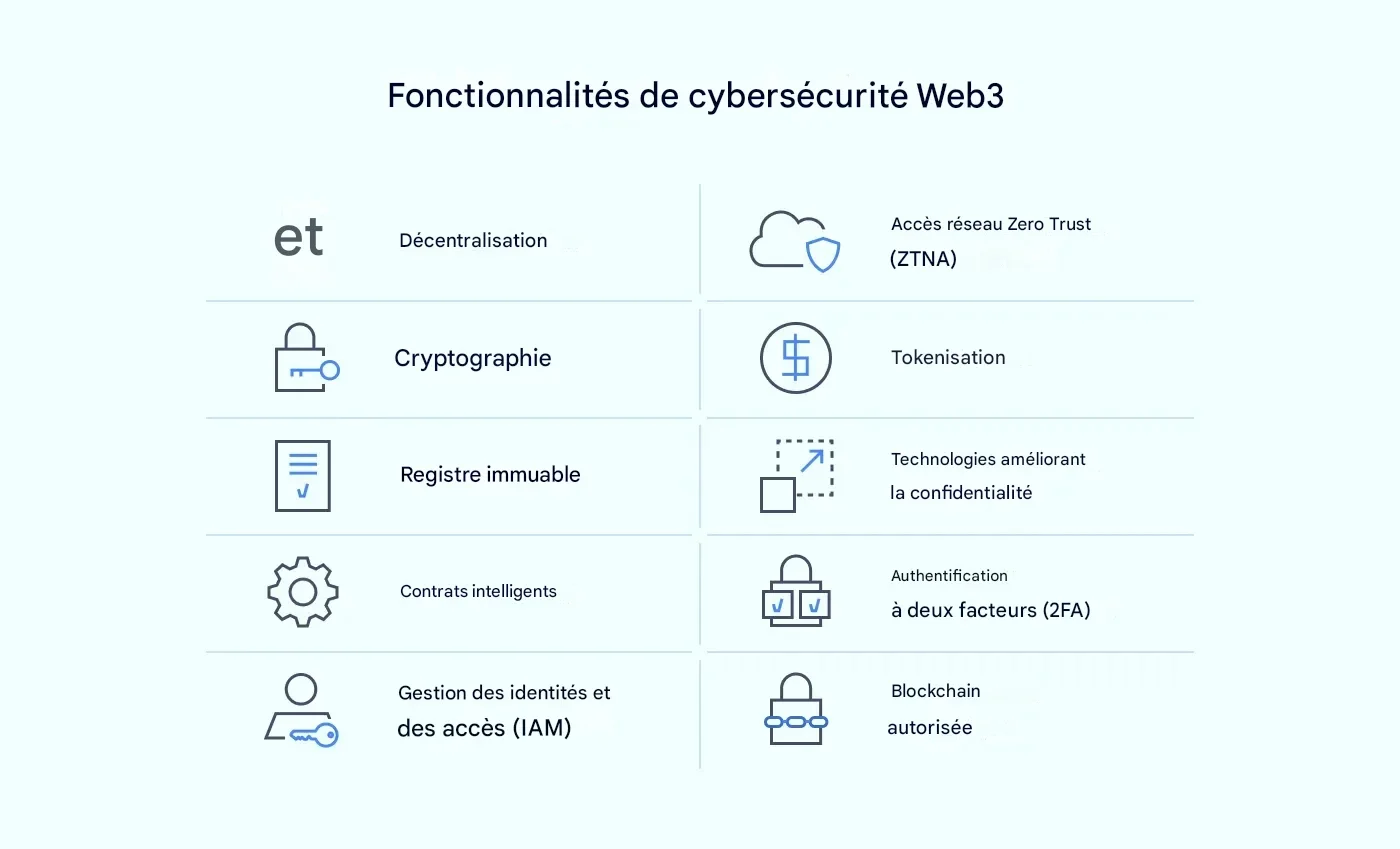

La sécurité est au cœur du Web3. À mesure que les individus maîtrisent mieux leur vie numérique, la protection de leur vie privée , de leurs données et de leurs actifs devient primordiale. Les mesures de sécurité du Web3 visent à atténuer les risques, à empêcher les accès non autorisés et à protéger les informations des utilisateurs.

La sécurité du Web3 englobe divers aspects, notamment la protection contre les cyberattaques , les violations de données et l’usurpation d’identité . Elle implique également l’instauration de la confiance dans les systèmes décentralisés grâce à la cryptographie et aux mécanismes de consensus .

En exploitant des techniques cryptographiques avancées, la sécurité Web3 vise à créer un environnement robuste et inviolable. La cryptographie joue un rôle crucial dans la sécurisation des applications Web3, garantissant l’intégrité, la confidentialité et l’authenticité des données et des interactions.

À mesure que le Web3 évolue, les mesures de sécurité joueront un rôle de plus en plus crucial pour maintenir la confiance et favoriser l’adoption généralisée des technologies décentralisées. Les sections suivantes approfondiront les principes fondamentaux de la cryptographie et exploreront ses applications à la sécurité du Web3.

Les bases de la cryptographie

Pour comprendre le rôle de la cryptographie dans la sécurité du Web3 , il est important d’en saisir les fondamentaux. La cryptographie consiste à sécuriser les communications et les données en les convertissant en un format inintelligible pour les personnes non autorisées. Elle implique l’utilisation d’algorithmes et de techniques mathématiques pour chiffrer et déchiffrer les informations.

Qu’est-ce que la cryptographie ?

La cryptographie englobe un large éventail de techniques et de méthodes utilisées pour protéger les informations sensibles. Elle implique deux processus clés : le chiffrement et le déchiffrement. Le chiffrement consiste à convertir des données lisibles (appelées texte en clair) en une forme illisible (appelée texte chiffré). Le déchiffrement, quant à lui, consiste à reconvertir le texte chiffré en texte clair original.

La cryptographie repose sur des algorithmes cryptographiques, des formules mathématiques qui régissent les processus de chiffrement et de déchiffrement. Ces algorithmes utilisent des clés, des valeurs uniques qui contrôlent les opérations de chiffrement et de déchiffrement. La clé utilisée pour chiffrer les données doit être gardée secrète et partagée uniquement avec les parties autorisées afin de garantir la sécurité des informations.

Comment la cryptographie garantit la sécurité du Web3

Dans le contexte de la sécurité du Web3, la cryptographie joue un rôle crucial pour protéger les données sensibles et garantir l’intégrité des transactions. Voici quelques exemples de mesures prises par la cryptographie pour garantir la sécurité du Web3 :

- Confidentialité : La cryptographie permet de chiffrer les données, garantissant ainsi leur confidentialité et leur accessibilité aux personnes non autorisées. Ceci est particulièrement important pour la protection des informations sensibles des utilisateurs, telles que leurs données personnelles et financières.

- Intégrité : Les techniques cryptographiques telles que les fonctions de hachage contribuent à garantir l’intégrité des données dans le Web3. Les fonctions de hachage génèrent un hachage de taille fixe basé sur les données d’entrée. Même une légère modification de l’entrée entraînera une valeur de hachage complètement différente. En comparant le hachage généré au hachage d’origine, il est possible de vérifier l’intégrité des données et de détecter toute altération ou modification non autorisée.

- Authentification : La cryptographie permet l’utilisation de signatures numériques pour authentifier l’identité des individus sur le Web3. Les signatures numériques utilisent des algorithmes cryptographiques pour créer une signature unique pouvant être jointe à un message ou à une transaction. Cette signature vérifie l’authenticité de l’expéditeur et garantit que le message ou la transaction n’a pas été altéré(e) pendant le transport.

- Non-répudiation : La non-répudiation permet de garantir qu’un expéditeur ne peut nier avoir envoyé un message ou effectué une transaction. Les techniques cryptographiques, telles que les signatures numériques, permettent d’établir la non-répudiation dans le Web3. En joignant une signature numérique à un message ou à une transaction, l’expéditeur ne peut plus nier ultérieurement son implication, car la signature sert de preuve d’authenticité.

La cryptographie est un élément fondamental de la sécurité du Web3. Elle fournit les outils et techniques nécessaires pour protéger les données, garantir la confidentialité et instaurer la confiance dans les systèmes décentralisés. Grâce à ces techniques cryptographiques, les applications Web3 peuvent fonctionner en toute sécurité et préserver l’intégrité des transactions et des informations sensibles.

Techniques cryptographiques dans la sécurité Web3

Dans le domaine de la sécurité du Web3, la cryptographie joue un rôle essentiel pour garantir la confidentialité, l’intégrité et l’authenticité des données. Les techniques cryptographiques sont fondamentales pour protéger les informations sensibles et maintenir la fiabilité des systèmes décentralisés. Les trois principales techniques cryptographiques employées dans la sécurité du Web3 sont le chiffrement , les fonctions de hachage et les signatures numériques .

Cryptage

Le chiffrement est le processus consistant à encoder des informations de manière à ce que seules les parties autorisées puissent les déchiffrer. Dans la sécurité du Web3, le chiffrement joue un rôle crucial dans la protection des données lors de leur transmission et de leur stockage. En chiffrant les données, elles deviennent illisibles pour quiconque ne possède pas la clé de déchiffrement.

Les applications Web3 utilisent souvent le chiffrement asymétrique, également appelé chiffrement à clé publique. Cette méthode utilise une paire de clés : une clé publique pour le chiffrement et une clé privée pour le déchiffrement. La clé publique est librement disponible et utilisée par d’autres pour chiffrer les données destinées au propriétaire de la clé privée correspondante. Cela garantit que seul le destinataire prévu, qui possède la clé privée, peut déchiffrer et accéder aux informations.

Fonctions de hachage

Les fonctions de hachage sont des algorithmes cryptographiques qui transforment les données en une chaîne de caractères de longueur fixe, appelée valeur de hachage ou code de hachage. Ces fonctions sont conçues pour être unidirectionnelles et déterministes, ce qui signifie qu’une même entrée produira toujours la même valeur de hachage, mais qu’il est impossible, d’un point de vue informatique, de reconstituer les données d’origine à partir de cette valeur de hachage.

Dans la sécurité Web3, les fonctions de hachage sont largement utilisées pour vérifier l’intégrité des données. En calculant la valeur de hachage d’une donnée, comme un fichier ou un message, et en la comparant à une valeur de hachage précédemment calculée, on peut déterminer si les données ont été falsifiées. Même une modification mineure des données d’entrée entraînera une valeur de hachage radicalement différente, offrant ainsi un moyen fiable de détecter toute modification non autorisée.

Signatures numériques

Les signatures numériques sont des constructions mathématiques qui assurent l’authentification et la non-répudiation dans le cadre de la sécurité Web3. Elles garantissent qu’un message ou une donnée provient d’un expéditeur spécifique et n’a pas été altéré pendant son transit. Les signatures numériques utilisent une cryptographie à clé asymétrique, similaire au chiffrement.

Pour créer une signature numérique, l’expéditeur utilise sa clé privée pour chiffrer la valeur de hachage des données à signer. La signature résultante est ensuite jointe aux données. À réception, le destinataire peut vérifier l’intégrité et l’authenticité des données en déchiffrant la signature à l’aide de la clé publique de l’expéditeur et en la comparant à une valeur de hachage recalculée des données reçues.

En utilisant le chiffrement, les fonctions de hachage et les signatures numériques, les applications Web3 peuvent établir des canaux de communication sécurisés, valider l’intégrité des données et vérifier l’authenticité des participants. Ces techniques cryptographiques constituent le fondement de la sécurité du Web3 et sont essentielles au développement de systèmes décentralisés fiables.

Protection des données dans le Web3

Dans l’univers du Web 3, où règnent les applications décentralisées et la technologie blockchain, la protection des données est primordiale. Face aux préoccupations croissantes en matière de confidentialité et de sécurité, il est crucial de mettre en œuvre des mesures robustes pour protéger les informations sensibles.

Cette section explore trois aspects clés de la protection des données dans le Web 3 : la transmission sécurisée des données , la préservation de la confidentialité , ainsi que l’authentification et l’autorisation .

Transmission sécurisée des données

La transmission sécurisée des données est essentielle pour garantir la confidentialité des informations échangées entre les utilisateurs et les applications et les protéger contre tout accès non autorisé. Les protocoles cryptographiques tels que TLS (Transport Layer Security) et SSL (Secure Socket Layer) jouent un rôle essentiel dans l’établissement de connexions sécurisées et le chiffrement des données pendant leur transmission.

Grâce à des algorithmes de chiffrement, ces protocoles garantissent la conversion des données en un format illisible, empêchant ainsi toute écoute clandestine et interception. Ce processus de chiffrement repose sur des clés cryptographiques partagées entre les parties communicantes pour chiffrer et déchiffrer les données.

Préservation de la vie privée

La préservation de la confidentialité sur le Web 3 implique la protection de l’identité et des informations personnelles des utilisateurs. La cryptographie joue un rôle crucial à cet égard grâce à des techniques telles que l’anonymisation , la pseudonymisation et les preuves à divulgation nulle de connaissance .

Les techniques d’anonymisation garantissent que les informations personnelles identifiables sont supprimées ou masquées, empêchant ainsi l’identification directe des individus. La pseudonymisation remplace les informations identifiables par des pseudonymes, permettant ainsi le traitement des données tout en préservant leur confidentialité. Les preuves à connaissance nulle permettent de valider les données sans révéler les informations sensibles sous-jacentes.

Authentification et autorisation

Les mécanismes d’authentification et d’autorisation sont essentiels pour vérifier l’identité des utilisateurs et contrôler l’accès aux données et fonctionnalités sensibles. Les signatures numériques et la cryptographie à clé publique sont des techniques couramment utilisées dans le Web3 pour garantir une authentification sécurisée.

Les signatures numériques garantissent l’intégrité et l’authenticité des données grâce à des algorithmes cryptographiques qui génèrent une signature unique pour chaque transaction ou communication. La cryptographie à clé publique, quant à elle, repose sur des paires de clés asymétriques, composées d’une clé publique et d’une clé privée. La clé publique sert au chiffrement, tandis que la clé privée, gardée secrète, est utilisée pour le déchiffrement et les signatures numériques.

En mettant en œuvre des mécanismes d’authentification et d’autorisation robustes, les applications Web3 peuvent gérer efficacement les droits d’accès des utilisateurs et empêcher l’accès non autorisé aux données sensibles.

En conclusion, la protection des données dans le Web3 est une entreprise complexe qui nécessite l’application de diverses techniques cryptographiques. En garantissant la transmission sécurisée des données, en préservant la confidentialité et en mettant en œuvre des mécanismes d’authentification et d’autorisation, les applications Web3 peuvent préserver la confidentialité, l’intégrité et la disponibilité des données de manière décentralisée et sécurisée.

Le rôle de la cryptographie dans l’identité Web3

Dans l’univers du Web 3, où les applications décentralisées et la technologie blockchain gagnent en importance, la cryptographie joue un rôle essentiel pour garantir la sécurité des identités numériques . Les techniques cryptographiques fournissent les outils nécessaires pour établir la confiance, protéger les informations sensibles et sécuriser les interactions au sein de l’écosystème Web 3. Dans cette section, nous explorerons trois aspects clés de la cryptographie dans l’identité Web 3 : les systèmes d’identité décentralisés , la gestion et la propriété des clés , et les informations d’identification vérifiables .

Systèmes d’identité décentralisés

Les systèmes d’identité décentralisés sont à l’avant-garde de la gestion des identités Web3. Ils visent à donner aux individus le contrôle de leurs données personnelles et offrent une alternative plus sûre et plus respectueuse de la confidentialité que les systèmes d’identité centralisés traditionnels. Grâce à l’utilisation de principes cryptographiques, les systèmes d’identité décentralisés permettent aux utilisateurs de créer, de posséder et de gérer leurs identités sans dépendre d’une autorité centrale.

Grâce à des technologies telles que la blockchain, les identifiants décentralisés (DID) et l’identité auto-souveraine (SSI), les individus peuvent établir leur identité numérique de manière sécurisée et décentralisée. Ces systèmes permettent aux utilisateurs de divulguer sélectivement leurs informations personnelles, améliorant ainsi la confidentialité et réduisant le risque de violation de données.

Gestion et propriété des clés

Dans le Web 3, les individus sont responsables de la gestion de leurs clés cryptographiques, essentielles au contrôle et à l’accès à leurs identités numériques. Les paires de clés cryptographiques, composées d’une clé privée et d’une clé publique, sont utilisées pour sécuriser les communications, les signatures numériques et le chiffrement. Une gestion adéquate des clés est essentielle pour empêcher tout accès non autorisé et protéger l’intégrité des identités numériques.

Les utilisateurs doivent stocker leurs clés privées en toute sécurité, afin de garantir leur protection contre toute perte ou compromission. Des techniques telles que les portefeuilles matériels, les enclaves sécurisées et l’authentification multifacteur peuvent renforcer la sécurité du stockage des clés. De plus, des mécanismes tels que les preuves de propriété des clés , permettant aux utilisateurs de prouver la propriété d’une clé spécifique sans la révéler, contribuent à établir la confiance dans les systèmes d’identité Web3.

Informations d’identification vérifiables

Les justificatifs vérifiables sont un élément fondamental des systèmes d’identité Web3. Émis par des entités de confiance, ces justificatifs contiennent des déclarations signées numériquement concernant les attributs, les qualifications ou les réalisations d’un individu. La cryptographie garantit l’intégrité et l’authenticité de ces justificatifs, permettant leur vérification par les parties utilisatrices sans révéler d’informations personnelles inutiles.

Grâce à des techniques cryptographiques comme les signatures numériques, les justificatifs vérifiables permettent la divulgation sélective d’informations, donnant ainsi aux individus le contrôle de leurs données personnelles. Ces justificatifs peuvent être utilisés à diverses fins, comme prouver l’âge lors d’achats en ligne ou vérifier les diplômes lors de candidatures à un emploi.

La cryptographie est au cœur de l’identité Web3, fournissant des mécanismes sécurisés et respectueux de la confidentialité pour protéger les identités numériques. En exploitant des systèmes d’identité décentralisés, en garantissant une gestion et une propriété des clés appropriées et en utilisant des identifiants vérifiables, les utilisateurs du Web3 peuvent établir et maintenir leurs identités numériques de manière sécurisée et fiable. Cependant, il est important de relever les défis et d’anticiper les avancées futures dans ce domaine, notamment l’informatique quantique, l’évolutivité et l’interopérabilité.

Défis et avenir de la cryptographie dans la sécurité Web3

À mesure que la sécurité du Web 3 évolue, le rôle de la cryptographie devient de plus en plus important pour protéger les informations sensibles et garantir l’intégrité des systèmes décentralisés. Cependant, plusieurs défis et considérations d’avenir doivent être relevés pour maintenir une sécurité robuste. Ces défis incluent l’informatique quantique et la cryptographie post-quantique , l’évolutivité et les performances , ainsi que l’interopérabilité et la normalisation .

Informatique quantique et cryptographie post-quantique

L’un des défis majeurs auxquels la cryptographie est confrontée à l’ère du Web3 est l’émergence de l’informatique quantique . Si les algorithmes cryptographiques traditionnels sont sécurisés face aux ordinateurs classiques, les ordinateurs quantiques ont le potentiel de les déjouer grâce à leur immense puissance de calcul.

Pour relever ce défi, les chercheurs explorent activement la cryptographie post-quantique . Les algorithmes cryptographiques post-quantiques visent à assurer la sécurité, même face aux capacités de l’informatique quantique. Ces algorithmes sont conçus pour résister aux attaques des ordinateurs classiques et quantiques, garantissant ainsi la sécurité à long terme des systèmes Web3.

Des efforts sont en cours pour normaliser les algorithmes post-quantiques et les intégrer aux protocoles cryptographiques existants. Cette transition vers la cryptographie post-quantique sera essentielle au maintien de la sécurité des systèmes Web3 à mesure que l’informatique quantique progresse.

Évolutivité et performances

Un autre défi en matière de sécurité Web3 est de maintenir l’évolutivité et les performances tout en mettant en œuvre des mesures cryptographiques robustes. Les algorithmes cryptographiques peuvent être gourmands en ressources, nécessitant une puissance de calcul et un temps d’exécution importants.

À mesure que les applications et les réseaux Web3 se développent, il devient crucial de trouver un équilibre entre sécurité et performances. Des solutions telles que l’optimisation des algorithmes cryptographiques et l’accélération matérielle peuvent contribuer à atténuer l’impact sur les performances du système.

Par ailleurs, la recherche et le développement en cours dans le domaine de la cryptographie visent à améliorer l’efficacité et la rapidité des opérations cryptographiques sans compromettre la sécurité. Ces avancées joueront un rôle essentiel pour garantir l’évolutivité et les performances des systèmes Web3.

Interopérabilité et normalisation

La nature décentralisée du Web3 pose des défis en matière d’interopérabilité et de normalisation des protocoles cryptographiques. Face au développement de plateformes et d’applications diverses, il devient essentiel d’établir des normes communes pour les algorithmes cryptographiques, la gestion des clés et les protocoles de communication sécurisés.

L’interopérabilité permet à différents systèmes et plateformes de communiquer et de partager des informations de manière fluide, tandis que la normalisation assure la cohérence et la compatibilité au sein du paysage Web3. Les efforts collaboratifs au sein du secteur, tels que le développement de normes et de protocoles cryptographiques ouverts, sont essentiels pour parvenir à une adoption généralisée et à une interopérabilité sécurisée.

En relevant ces défis et en réfléchissant à l’avenir de la cryptographie dans la sécurité du Web3, nous pouvons améliorer la confidentialité, l’intégrité et la fiabilité globales des systèmes décentralisés. Grâce à la recherche, à la collaboration et aux avancées continues dans ce domaine, la cryptographie continuera de jouer un rôle essentiel pour garantir la sécurité des applications Web3 et la protection des informations sensibles des utilisateurs.

Pour approfondir ces sujets, lisez notre article sur Web1 vs. Web2 vs. Web3 : Comprendre l’Évolution d’Internet